بیت دیفندر: اطلاعات جابجاشده میان گوشیهای هوشمند و ساعتهای متصل به آنها در دسترس هکرها هستند

امروزه شمار فزایندهای از ابزارهای هوشمند به بازار عرضه شدهاند که با اتصال به گوشیهای هوشمند کار میکنند و میتوانند پیامکها، ورودیهای تقویم و دادههای بیومتریک و بسیاری دیگر از دادههای حساس کاربران را در خود ذخیره و نمایش دهنداما بنا بر هشدار محققان امنیتی بهراحتی در دسترس هکرها هستند.

محققان امنیتی دلیل این ادعای خود را این طور اعلام کردهاند که اغلب این ابزارهای هوشمند از یک رمز عبور 6 نویسهای برای ایمن کردن تبادل اطلاعات بین خود و تلفن اندرویدی متصل به آنها استفاده میکنند. با توجه به اینکه تنها یکمیلیون ترکیب کد برای ایمن کردن این ارتباط وجود دارد، این کدها میتوانند بهراحتی با حملات (brute-force) هک شوند. فرایندی که طی آن هکرها تمامی حالات ممکن رمز عبور را برای یافتن کد درست میآزمایند.

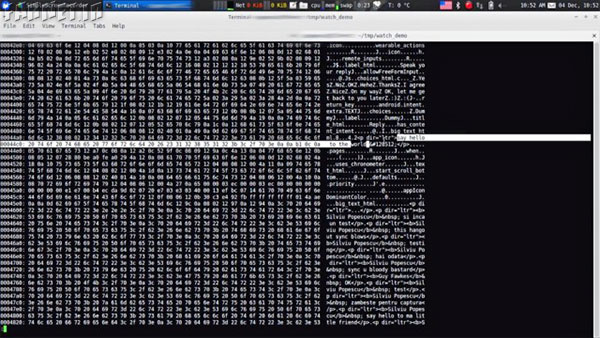

محققان امنیتی بیتدیفندر برای اثبات این نفوذپذیری از ساعت هوشمند Gear Live سامسونگ و یک نکسوس 4 با نسخه اندروید L آزمایشی استفاده کردهاند. آنان با استفاده از ابزارهای موجود و رایج هک، رمز عبور را با استفاده از روش brute force بهسادگی کشف کردند و پسازآن تمامی اطلاعات مبادله شده از طریق این اتصال بلوتوث را میتوانستند زیر نظر بگیرند.

این یافتهها آنقدر هم شگفتآور نیستند، همانطور که قبل اشاره شد رمز عبوری که 6 نویسه عددی دارد تنها یکمیلیون ترکیب برای آن موجود خواهد بود. مدت زیادی است مهندسین امنیت میدانند که این مقدار بهندرت برای یک هکر مصمم بازدارنده خواهد بود. اما از نگاهی این تحقیقات مهم هستند زیرا درست در زمانی انجام شدهاند که ساعتهای هوشمند و سایر ابزارکهای پوشیدنی که از طریق بلوتوث اطلاعات مهمی را ردوبدل میکنند،بهطور فزایندهای رایج شدهاند.

شرکتهای سازنده این دستگاههای هوشمند باید قبل از اینکه آنها هرچه بیشتر رایج و همهگیر شوند از کانالهای امنتری برای اتصال این نوع گجتها استفاده کنند. متأسفانه هر تغییر مؤثری ممکن است موجب تحت تأثیر قرار گرفتن راحتی کاربر شود؛ که برای سازندگان نیز چندان خوشایند نخواهد بود.

یک راهحل ساده برای مثال این خواهد بود که از یک رمز عبور برای اتصال به تلفن از ابزارک خواسته شود که چنین امری با توجه به صفحهکلیدهای محدودی که این دستگاهها دارند برای کاربران ساده نخواهد بود. راهحل دیگر ممکن است استفاده از NFC برای انتقال یک کد به ساعت هوشمند برای اتصال باشد، اما این ممکن است باعث بالا رفتن قیمت و پیچیدگی دستگاه شود.

راهحل احتمالی سوم این است که از یک رمزنگاری جانبی برای این ارتباط استفاده شود؛ برای این کار میتوان از یک برنامک که هم بر روی تلفن همراه و هم ساعت نصب میشود بهره برد. قطعاً راهحلهای دیگری نیز وجود دارند. امیدواریم که مهندسین هرچه زودتر دستبهکار شوند.